Περιεχόμενα

Απόκτηση της ακαδημαϊκής έκδοσης του Office 365

Επισημαίνεται ότι οι ακόλουθες οδηγίες παρέχονται ενδεικτικά. Για οποιοδήποτε πρόβλημα σχετικά με την ενεργοποίηση του Office 365 για εκπαιδευτικά ιδρύματα, παρακαλείστε να επικοινωνήσετε απευθείας με την Μιcrosoft.

Η ακαδημαϊκή έκδοση του Office 365 διατίθεται δωρεάν στους φορείς που είναι επιλέξιμοι απο την Microsoft. Το ΔΗΛΟΣ 365 γενικότερα και ο οδηγός αυτός, εστιάζει στο Office 365 για εκπαιδευτικά ιδρύματα (δωρεάν έκδοση) και απευθύνεται σε φορείς που είναι επιλέξιμοι. Εάν ενδιαφέρεστε για την επί πληρωμή συνδρομή Office 365 για εκπαιδευτικά ιδρύματα E5 παρακαλείστε να επικοινωνήσετε απευθείας με την Microsoft.

- Για να αποκτήσετε την υπηρεσία του Office 365 για εκπαιδευτικά ιδρύματα θα πρέπει να ολοκληρώσετε την διαδικασία που θα επιβεβαιώσει οτι ο Φορέας σας είναι επιλέξιμος. Μπορείτε να ξεκινήσετε από εδώ.

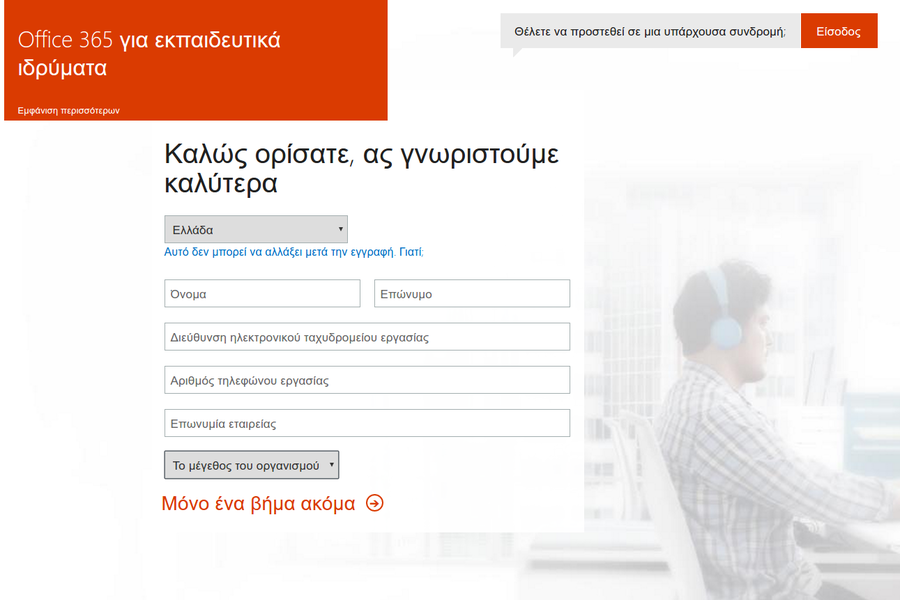

Στην πρώτη σελίδα του οδηγού, παρακαλείστε να συμπληρώσετε τα στοιχεία σας (ως τεχνικός υπεύθυνος του ακαδημαϊκού ιδρύματος) και να πατήσετε στο Ένα βήμα ακόμα

Στην δεύτερη σελίδα του οδηγού, παρακαλείστε να συμπληρώσετε τα στοιχεία που απαιτούνται.

Προτείνουμε να χρησιμοποιήσετε ενα σύντομο όνομα στο πεδίο "Η εταιρεία σας" που να είναι αντιπροσωπευτικό του φορέα σας. Το όνομα αυτό θα είναι το όνομα του tenant σας στο Office365 και δεν μπορεί να αλλάξει.

Συμβουλευτικά παραδείγματα για το όνομα του tenant:

- ntua

- uoi

- grnethq

Μετά την ολοκλήρωση της παραπάνω φόρμας, κάποιος εκπρόσωπος της Microsoft θα επικοινωνήσει μαζί σας για να επιβεβαιώσει τα στοιχεία σας και ίσως να σας ζητήσει επιπλέον λεπτομέρειες

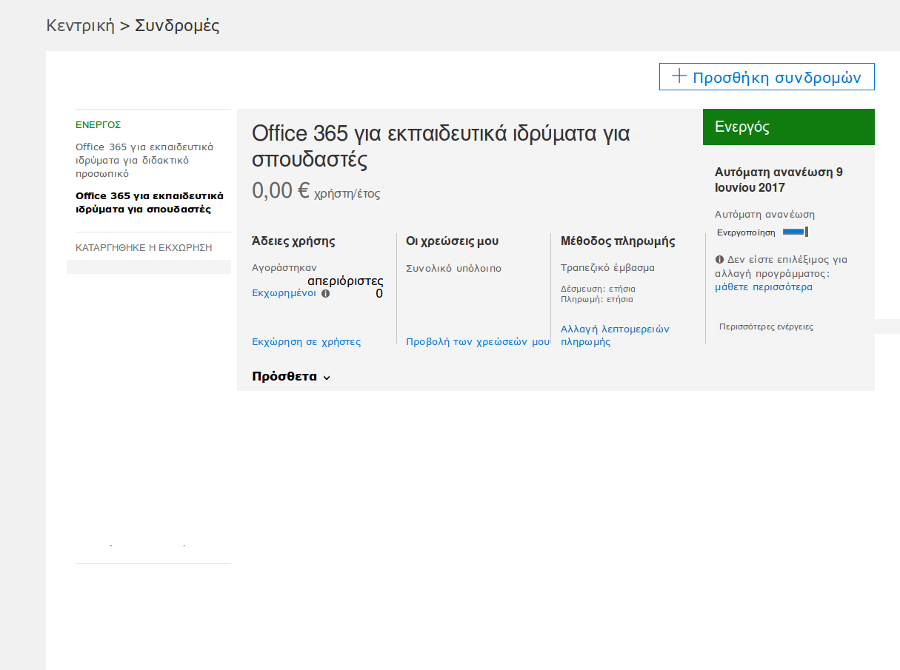

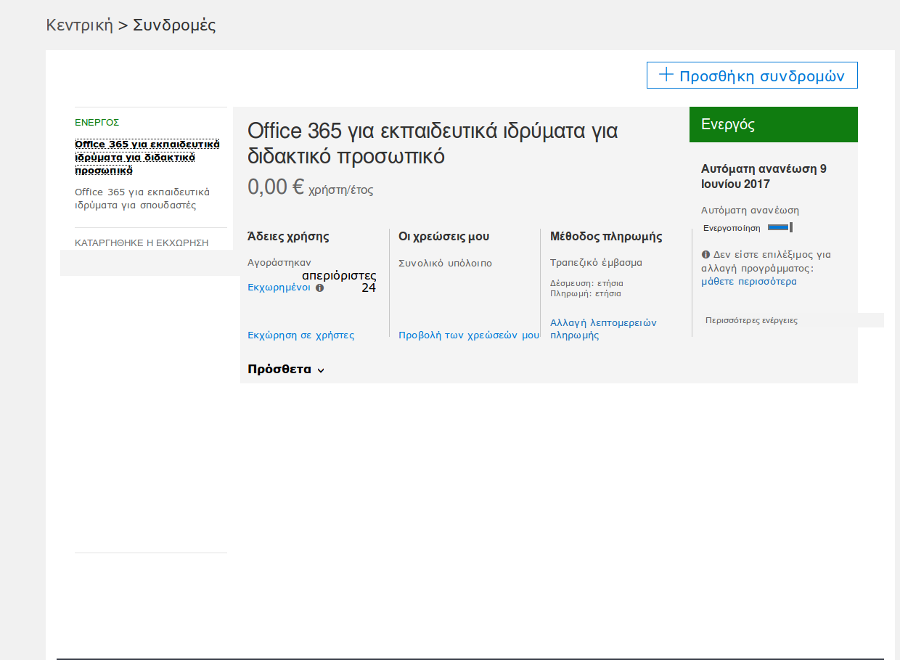

Μόλις ολοκληρωθεί η παραπάνω διαδικασία, μπορείτε να επιβεβαιώσετε ότι οι σωστές άδειες σας έχουν αποδοθεί εάν πλοηγηθείτε στο διαχειριστικό κέντρο του Office 365, και συγκεκριμένα στην ενότητα Χρέωση -> Συνδρομές όπου θα πρέπει να έχετε ενεργοποιημένες τις δύο ακόλουθες συνδρομές:

Office 365 για εκπαιδευτικά ιδρύματα για διδακτικό προσωπικό

Office 365 για εκπαιδευτικά ιδρύματα για σπουδαστές

Προτείνεται ισχυρά να μην προχωρήσετε στην συνέχεια της παραμετροποίησης μέχρι να ολοκληρωθεί η διαδικασία απόδοσης των δωρεάν αδειών από την Microsoft που αναγράφεται στο προηγούμενο βήμα.

Προσθήκη των επιθυμητών domain names στον tenant του Office 365

Εισαγωγικά

Αφού ολοκληρωθεί η διαδικασία απόκτησης των δωρεάν συνδρομών και για να μπορέσετε να χρησιμοποιήσετε το primary domain του Φορέα σας και subdomains αυτού με το Office 365 ( για παράδειγμα για να έχουν οι χρήστες σας usernames user@yourdomain.gr αντί για user@yourdomain.onmicrosoft.com ,ή εάν επιθυμείτε να ενεργοποιήσετε το Outlook mailbox και να μεταφέρετε το email των χρηστών σας στην Microsoft ) θα πρέπει να αποδείξετε ότι είναι υπό τον έλεγχο σας.

Οδηγίες

Παρακαλούμε να ακολουθήσετε τις παρακάτω οδηγίες για να προσθέσετε ένα domain name του φορέα σας στον Office 365 tenant σας.

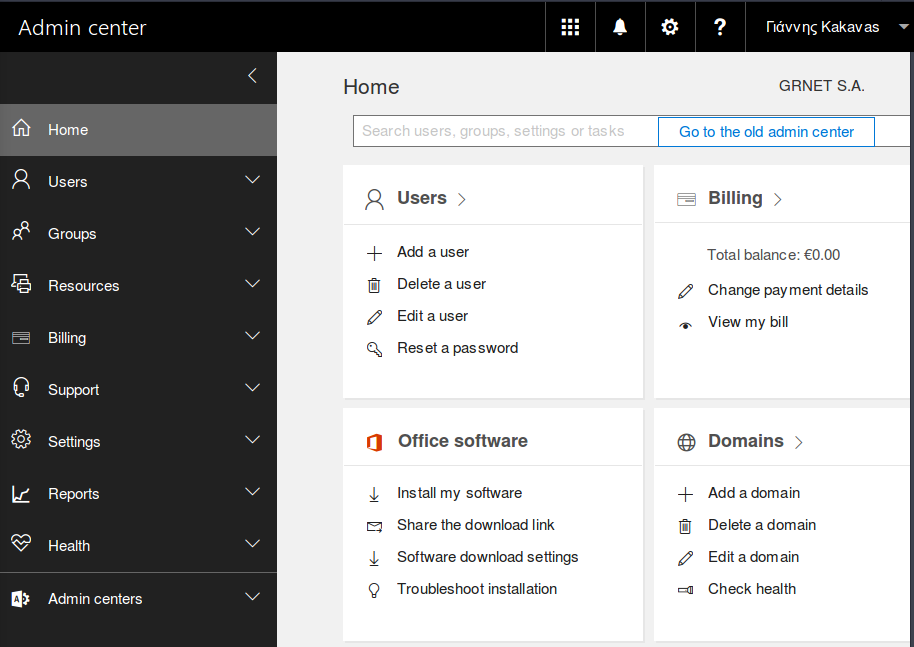

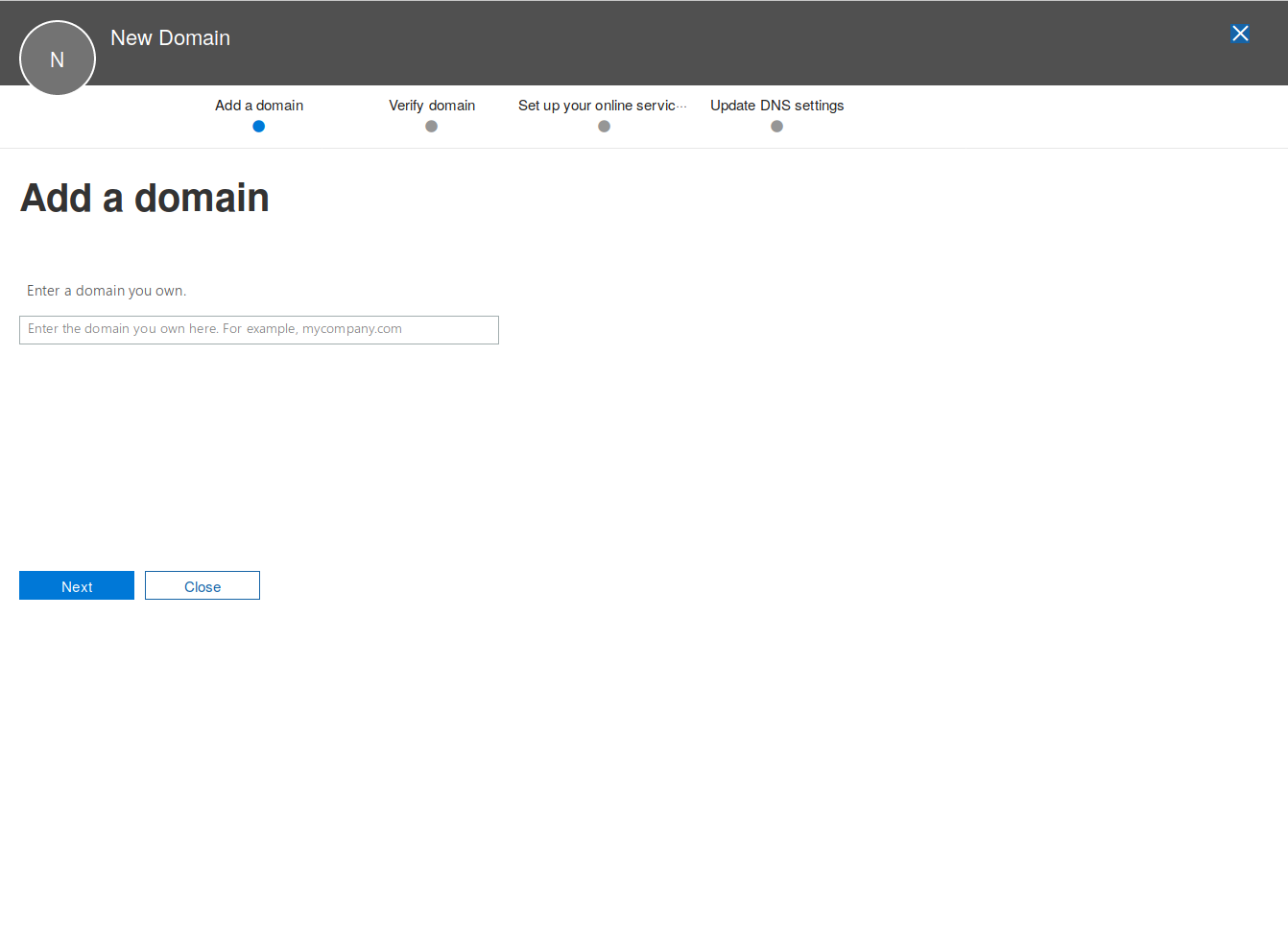

Στο admin center του Office 365 επιλέξτε Domains -> Add a domain

Στην πρώτη οθόνη του οδηγού συμπληρώστε το domain name του φορέα σας και πατήστε το Next

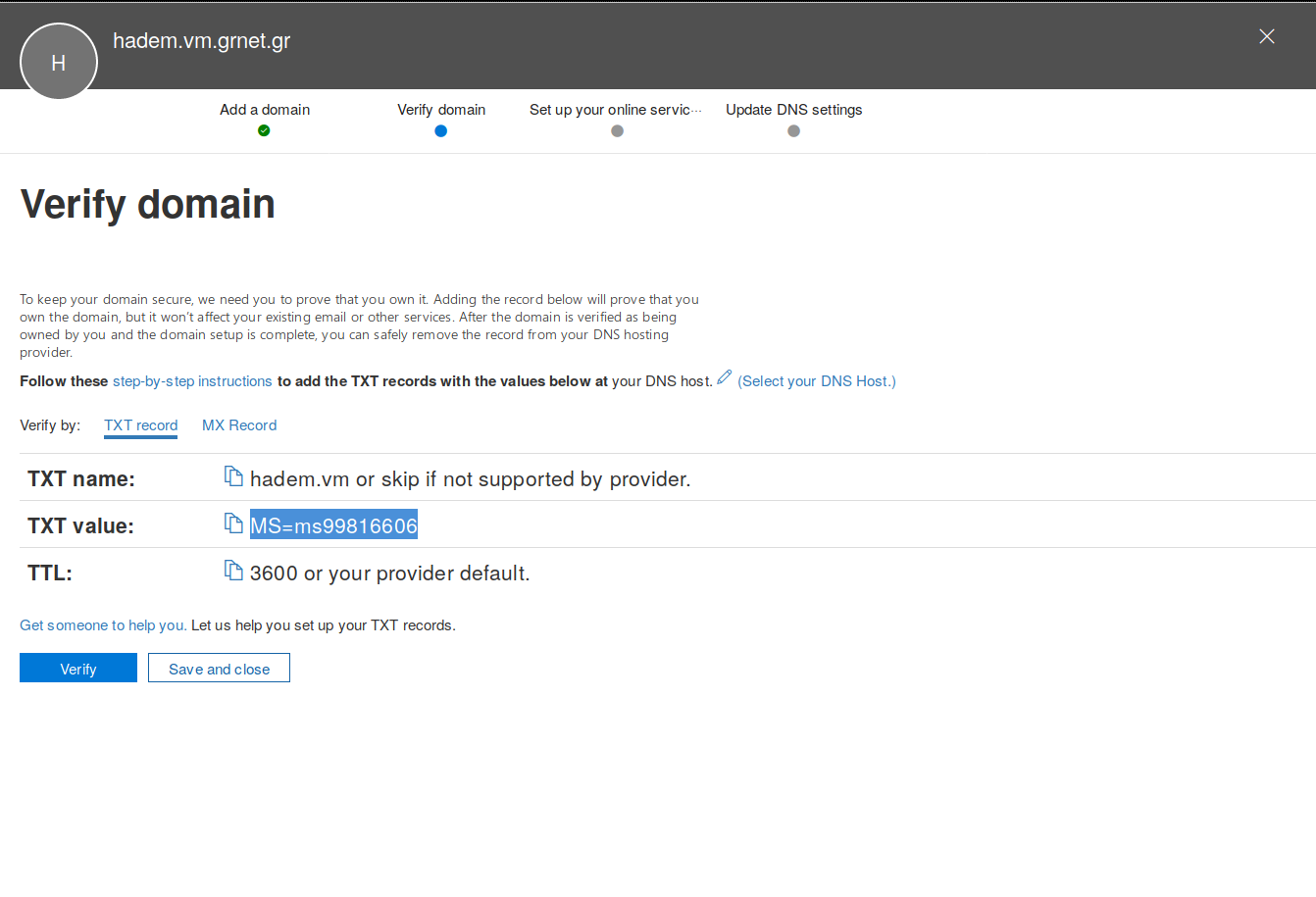

Στην επόμενη οθόνη, ακολουθήστε τις οδηγίες και προσθέστε το απαραίτητο TXT DNS record που ορίζεται ώστε να γίνει η επαλήθευση της ιδιοκτησίας του domain name. Όταν είναι έτοιμο, πατήστε το Verify

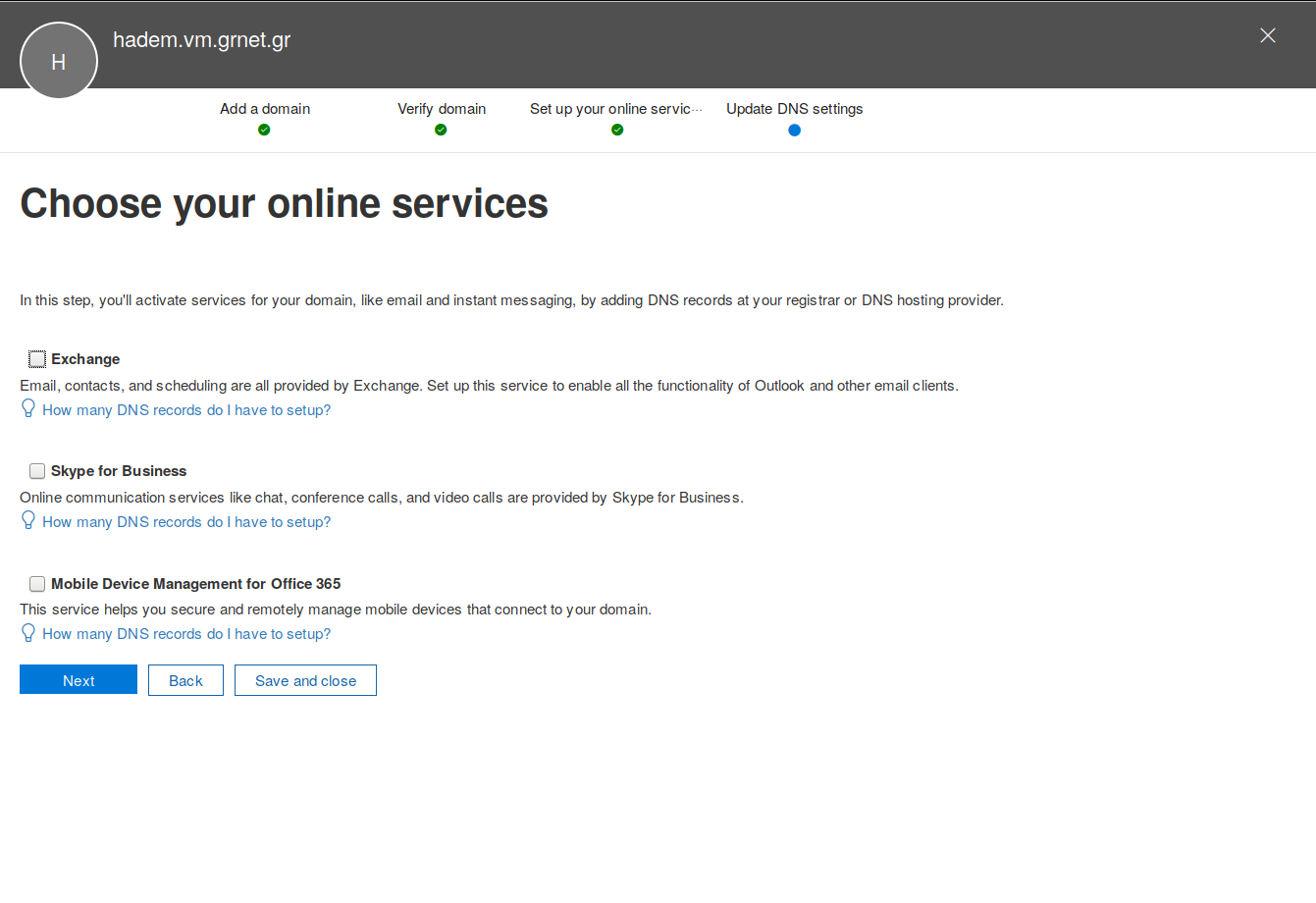

Στην επόμενη οθόνη, (Setup your online services), μπορείτε να επιλέξετε τις υπηρεσίες που θα χρησιμοποιήσετε και να πατήσετε το ή να μην επιλέξετε καμία υπηρεσία και να πατήσετε το Next

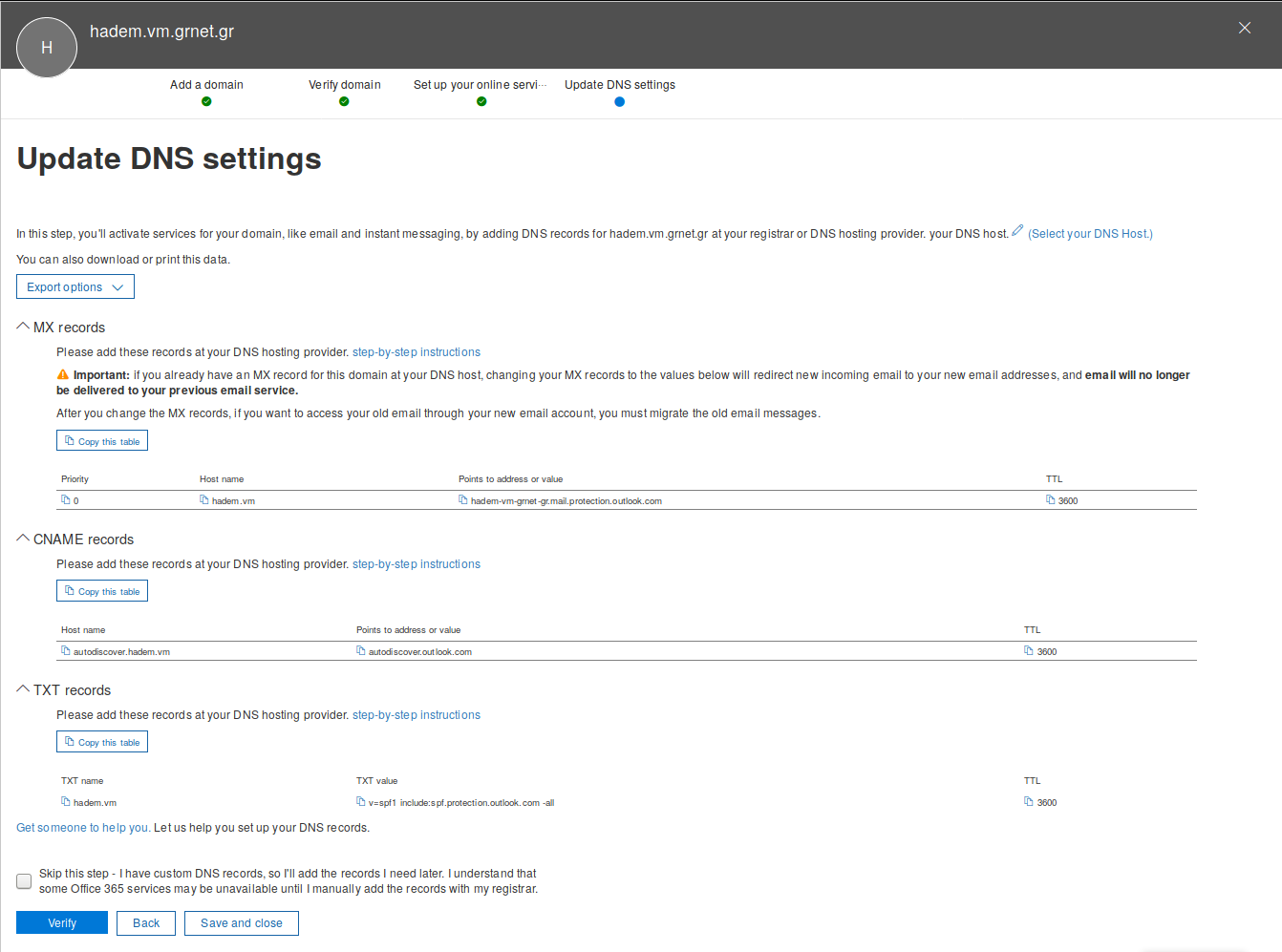

Στην επόμενη οθόνη, Αν είχατε επιλέξει κάποια υπηρεσία στην προηγούμενη οθόνη, θα εμφανιστούν οι κατάλληλες DNS εγγραφές που θα πρέπει να πραγματοποιήσετε για την εύρυθμη λειτουργία των υπηρεσιών αυτών.

Οι παραπάνω ρυθμίσεις θα είναι διαθέσιμες και από το το κεντρικό μενού του διαχειριστή, επιλέγοντας επεξεργασία τομέα

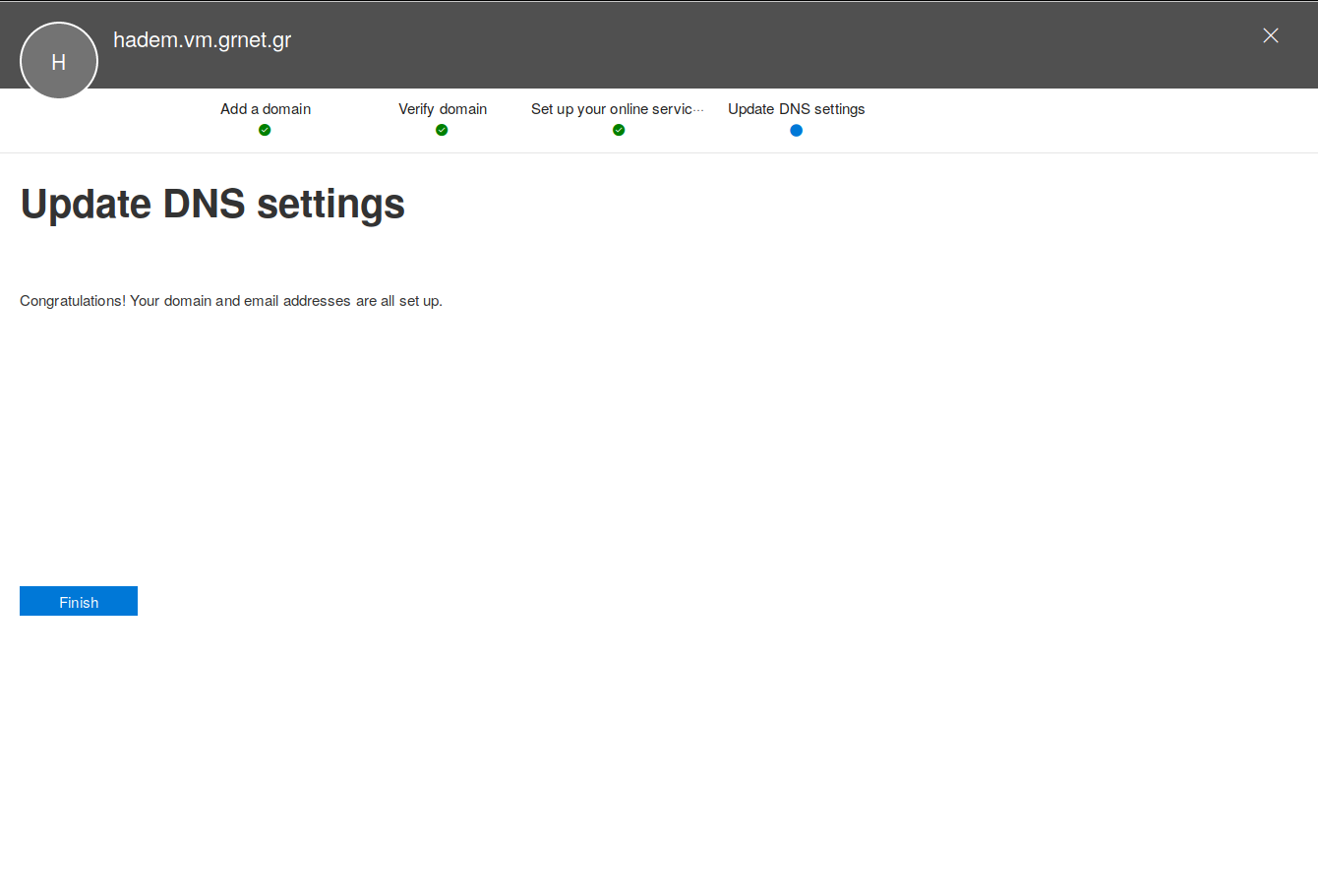

Αν έχετε ολοκληρώσει τις απαραίτητες παραμετροποιήσεις θα εμφανιστεί στην επόμενη οθόνη το παρακάτω μήνυμα ολοκλήρωσης της διαδικασίας:

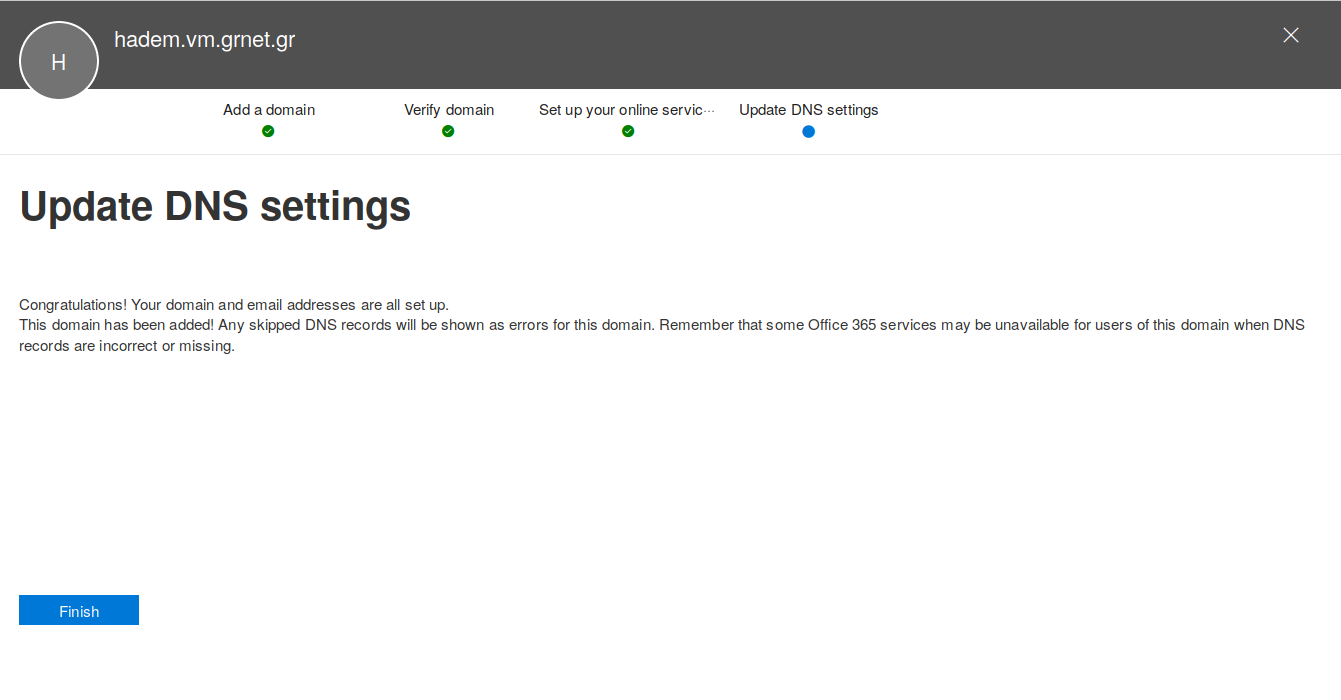

Αλλιώς, αν εκκρεμεί κάποια παραμετροποίηση από την μεριά σας, θα εμφανιστεί η ακόλουθη οθόνη, όπου υπενθυμίζεται ότι κάποιες υπηρεσίες του Office 365, ενδέχεται να μην είναι διαθέσιμες για τους χρήστες σας.

Παραμετροποίηση του Identity Provider του φορέα σας

Για να μπορούν οι χρήστες σας να χρησιμοποιήσουν την υπηρεσία ΔΗΛΟΣ 365 έτσι ώστε να δημιουργήσουν λογαριασμούς στο Οffice 365 tenant του φορέα σας, αλλά και να μπορούν να έχουν πρόσβαση στις υπηρεσίες του Office 365 με τα credentials που έχουν στον φορέα σας, θα πρέπει να παραμετροποιηθεί κατάλληλα ο Identity Provider του φορέα σας. Εάν δεν διαχειρίζεστε εσείς τον Identity Provider σας, παρακαλούμε να προωθήσετε τις οδηγίες αυτές στην κατάλληλη ομάδα.

Ορισμός και απελευθέρωση Attributes

Η χρησιμοποίηση του Service Provider του Office 365 απαιτεί την ύπαρξη και απελευθέρωση των δύο παρακάτω attributes:

- ImmutableID : To ImmutableID αντιστοιχεί στο μοναδικό ιδιοχαρακτηριστικό των χρηστών σας, όσον αφορά το Office365 και δεν μπορεί να αλλάξει ποτέ. Στη λύση που έχει σχεδιαστεί και περιλαμβάνει την χρήση της υπηρεσίας ΔΗΛΟΣ 365, η τιμή του ImmutableID είναι το md5 hash του eduPersonPrincipalName κάθε χρήστη. Το ImmutableID θα πρέπει να εκφέρεται ως SAML 2.0 NameID και συγκεκριμένα με το format urn:oasis:names:tc:SAML:2.0:nameid-persistent

- IDPEmail : Το IDPEmail αντιστοιχεί στο User Principal Name (UPN) των χρηστών στο Office 365. Η τιμή του έχει format διεύθυνσης email. To πως θα ορίσετε την τιμή που θα παίρνει το Attribute IDPEmail εξαρτάται από την χρήση που επιθυμείτε να κάνετε και οι επιλογές σας αναλύονται λεπτομερώς στην ενότητα Επιλογή IDPEmail_

Για τον Service Provider του ΔΗΛΟΣ 365, τα απαιτούμενα attributes είναι τα diplayName, eduPersonPrincipalName και eduPersonAffiliation που χρησιμοποιούνται ήδη στην Ομοσπονδία ΕΔΥΤΕ και περιγράφονται στην πολιτική της Ομοσπονδίας

Shibboleth Identity Provider v2

Στο Shibboleth Identity Provider v2, η διαδικασία δημιουργίας του NameID είναι συνδεδεμένη με το κομμάτι του Attribute resolving και για τον λόγο αυτό, θα πρέπει να οριστεί το ImmutableID ως attribute στο αρχείο attribute-resolver.xml και να χρησιμοποιηθεί ο κατάλληλος AttributeEncoder με τύπο enc:SAML2StringNameID όπως φαίνεται παρακάτω:

<resolver:AttributeDefinition xsi:type="ad:Script" id="ImmutableID"> <resolver:Dependency ref="myLDAP" /> <resolver:AttributeEncoder xsi:type="enc:SAML2StringNameID" nameFormat="urn:oasis:names:tc:SAML:2.0:nameid-format:persistent" /> <ad:Script><![CDATA[ importPackage(Packages.edu.internet2.middleware.shibboleth.common.attribute.provider); importPackage(Packages.org.apache.commons.codec.digest); ImmutableID = new BasicAttribute("ImmutableID""); ImmutableID.getValues().addValue(DigestUtils.md5Hex(eduPersonPrincipalName.getValues().get(0))); ]]></ad:Script> </resolver:AttributeDefinition>με τις παραδοχές ότι

- Ο LDAP connector που χρησιμοποιείτε ονομάζεται myLDAP

- Το eduPersonPrincipalName υπάρχει σαν attribute στον LDAP σας, και είναι ορισμένο παραπάνω στο ίδιο αρχείο.

Για το IDPEmail αρκεί ένα AttributeDefinition που θα χρησιμοποιεί ώς source attribute, το attribute που έχετε επιλέξει. Για παράδειγμα:

<resolver:AttributeDefinition xsi:type="ad:Simple" id="IDPEmail" sourceAttributeID="YourSelectedAttributeSourceHere"> <resolver:Dependency ref="myLDAP" /> <resolver:AttributeEncoder xsi:type="enc:SAML2String" name="IDPEmail" friendlyName="IDPEmail" /> </resolver:AttributeDefinition>όπου θα πρέπει να αντικαταστήσετε το YourSelectedAttributeSourceHere με το attribute που έχετε επιλέξει.

Για την απελευθέρωση των attributes στους δυο Service Providers, θα πρέπει να οριστούν δυο διαφορετικά AttributeFilterPolicy στο attribute-filter.xml.

Στον Service Provider του Office 365 θα πρέπει να απελευθερωθεί το IDPEmail και το ImmutableID, αλλά και ταυτόχρονα να απαγορευτεί (με DenyValueRule) η απελευθέρωση οποιουδήποτε άλλου attribute μπορεί να γίνει encoded ως urn:oasis:names:tc:SAML:2.0:nameid-format:persistent, έτσι ώστε να είστε σίγουροι ότι ο Identity Provider σας θα απελευθερώσει τη σωστή τιμή. Στο επόμενο παράδειγμα φαίνεται ένα τέτοιο AttributeFilterPolicy

<afp:AttributeFilterPolicy id="office365"> <afp:PolicyRequirementRule xsi:type="basic:AttributeRequesterString" value="urn:federation:MicrosoftOnline" /> <afp:AttributeRule attributeID="IDPEmail"> <afp:PermitValueRule xsi:type="basic:ANY" /> </afp:AttributeRule> <afp:AttributeRule attributeID="ImmutableID"> <afp:PermitValueRule xsi:type="basic:ANY" /> </afp:AttributeRule> <afp:AttributeRule attributeID="persistentId"> <afp:DenyValueRule xsi:type="basic:ANY"/> </afp:AttributeRule> </afp:AttributeFilterPolicy>όπου θεωρείται ότι:

- Υπάρχει στο attribute-resolver.xml σας ορισμένο ένα AttributeDefinition με id=persistentId το οποίο χρησιμοποιεί έναν <AttributeEncoder> με type:SAML2StringNameID και είναι το μοναδικό <AttributeDefinition> που χρησιμοποιεί τέτοιο <AttributeEncoder>.

Στον Service Provider του ΔΗΛΟΣ 365, θα πρέπει να απελευθερωθούν τα IDPEmail, displayName, mail, eduPersonPrincipalName, eduPersonAffiliation. Μια τέτοια πολιτική περιγράφεται παρακάτω:

<afp:AttributeFilterPolicy id="ΔΗΛΟΣ 365"> <afp:PolicyRequirementRule xsi:type="basic:AttributeRequesterString" value="https://delos365.grnet.gr/shibboleth" /> <afp:AttributeRule attributeID="IDPEmail"> <afp:PermitValueRule xsi:type="basic:ANY" /> </afp:AttributeRule> <afp:AttributeRule attributeID="displayName"> <afp:PermitValueRule xsi:type="basic:ANY" /> </afp:AttributeRule> <afp:AttributeRule attributeID="mail"> <afp:PermitValueRule xsi:type="basic:ANY" /> </afp:AttributeRule> <afp:AttributeRule attributeID="eduPersonPrincipalName"> <afp:PermitValueRule xsi:type="basic:ANY" /> </afp:AttributeRule> <afp:AttributeRule attributeID="eduPersonAffiliation"> <afp:PermitValueRule xsi:type="basic:ANY" /> </afp:AttributeRule> </afp:AttributeFilterPolicy>Shibboleth Identity Provider v3

Στο shibboleth Identity Provider v3, η διαδικασία της δημιουργίας του NameID είναι ξεχωριστή και η παραμετροποίηση πρέπει να γίνει σε 2 διαφορετικά σημεία. Θα πρέπει πρώτα να οριστεί το ImmutableID ως attribute, όπως και στο Identity Provider v2:

Εάν χρησιμοποιείτε Java 7

<resolver:AttributeDefinition xsi:type="ad:Script" id="ImmutableID"> <resolver:Dependency ref="myLDAP" /> <resolver:AttributeEncoder xsi:type="enc:SAML2StringNameID" nameFormat="urn:oasis:names:tc:SAML:2.0:nameid-format:persistent" /> <ad:Script><![CDATA[ importPackage(Packages.org.apache.commons.codec.digest); ImmutableID.addValue(DigestUtils.md5Hex(eduPersonPrincipalName.getValues().get(0))); ]]></ad:Script> </resolver:AttributeDefinition>Εάν χρησιμοποιείτε Java 8

<resolver:AttributeDefinition xsi:type="ad:Script" id="ImmutableID"> <resolver:Dependency ref="myLDAP" /> <resolver:AttributeEncoder xsi:type="enc:SAML2StringNameID" nameFormat="urn:oasis:names:tc:SAML:2.0:nameid-format:persistent" /> <ad:Script><![CDATA[ var dutils = Java.type("org.apache.commons.codec.digest.DigestUtils"); ImmutableID.addValue(dutils.md5Hex(eduPersonPrincipalName.getValues().get(0))); ]]></ad:Script> </resolver:AttributeDefinition>Στη συνέχεια θα πρέπει να οριστεί ενα NameID generator στο αρχείο saml-nameid.xml μέσα στο υπάρχον <util:list id="shibboleth.SAML2NameIDGenerators"> ως εξής:

<!-- Microsoft Office 365 specific NameID generator --> <bean parent="shibboleth.SAML2AttributeSourcedGenerator" p:format="urn:oasis:names:tc:SAML:2.0:nameid-format:persistent" p:attributeSourceIds="#{ {'ImmutableID'} }"> <property name="activationCondition"> <bean parent="shibboleth.Conditions.RelyingPartyId" c:candidates="#{{'urn:federation:MicrosoftOnline'}}" /> </property> </bean>Στο παραπάνω SAML2AttributeSourcedGenerator χρησιμοποιείται ένα activation condition έτσι ώστε το κομμάτι της παραμετροποίησης αυτής να είναι ενεργό μόνο για τον Service Provider του Office 365.

Τέλος, πρέπει να αντικατασταθεί το

<ref bean="shibboleth.SAML2PersistentGenerator" />με το ακόλουθο

<bean parent="shibboleth.SAML2PersistentGenerator"> <property name="activationCondition"> <bean parent="shibboleth.Conditions.NOT"> <constructor-arg> <bean parent="shibboleth.Conditions.RelyingPartyId" c:candidates="#{{'urn:federation:MicrosoftOnline'}}" /> </constructor-arg> </bean> </property> </bean>Για την απελευθέρωση των attributes προς τους δυο Service Providers, η παραμετροποίηση είναι παρόμοια. Αξίζει να σημειωθεί ότι δεν χρειάζεται να γίνει ρητά απαγόρευση της απελευθέρωσης άλλων attributes, απόρροια του τρόπου που γίνεται πλέον η δημιουργία του NameID. Για το Office 365 χρειάζεται λοιπόν ένα policy όπως παρακάτω:

<AttributeFilterPolicy id="office365"> <PolicyRequirementRule xsi:type="Requester" value="urn:federation:MicrosoftOnline" /> <AttributeRule attributeID="IDPEmail"> <PermitValueRule xsi:type="ANY" /> </AttributeRule> <AttributeRule attributeID="ImmutableID"> <PermitValueRule xsi:type="ANY" /> </AttributeRule></AttributeFilterPolicy>Ενώ για τον Service Provider του ΔΗΛΟΣ 365, θα πρέπει να απελευθερωθούν τα IDPEmail, displayName, mail, eduPersonPrincipalName, eduPersonAffiliation όπως και πριν. Ένα τέτοιο policy - με την νέα σύνταξη - περιγράφεται παρακάτω:

<AttributeFilterPolicy id="ΔΗΛΟΣ 365"> <PolicyRequirementRule xsi:type="Requester" value="https://delos365.grnet.gr/shibboleth" /> <AttributeRule attributeID="IDPEmail"> <PermitValueRule xsi:type="ANY" /> </AttributeRule> <AttributeRule attributeID="displayName"> <PermitValueRule xsi:type="ANY" /> </AttributeRule> <AttributeRule attributeID="mail"> <PermitValueRule xsi:type="ANY" /> </AttributeRule> <AttributeRule attributeID="eduPersonPrincipalName"> <PermitValueRule xsi:type="ANY" /> </AttributeRule> <AttributeRule attributeID="eduPersonAffiliation"> <PermitValueRule xsi:type="ANY" /> </AttributeRule> </AttributeFilterPolicy>Λοιπές Ρυθμίσεις

Κρυπτογράφηση SAML Assertion

Σύμφωνα με την τεκμηρίωση της Microsoft, ο Identity Provider του φορέα σας θα πρέπει να στέλνει μη κρυπτογραφημένα Assertions.

Ρύθμιση Shibboleth Identity Provider v2

Θα πρέπει να ρυθμίσετε ενα Profile override για το SAML2SSOProfile στο αρχείο relying-party.xml. Αμέσως μετά το τέλος του <rp:DefaultRelyingParty><rp:RelyingParty id="urn:federation:MicrosoftOnline" provider="<Το entityID του IdentityProver σας εδώ>" defaultAuthenticationMethod="urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport" defaultSigningCredentialRef="IdPCredential"> <rp:ProfileConfiguration xsi:type="saml:SAML2SSOProfile" encryptAssertions="never" /> </rp:RelyingParty>Ρύθμιση Shibboleth Identity Provider v3

Θα πρέπει να ρυθμίσετε ενα Profile override για το SAML2SSOProfile στο αρχείο relying-party.xml. Μέσα στο <util:list id="shibboleth.RelyingPartyOverrides"> θα πρέπει να ορίσετε το παρακάτω bean

<bean parent="RelyingPartyByName" c:relyingPartyIds="urn:federation:MicrosoftOnline"> <property name="profileConfigurations"> <list> <bean parent="SAML2.SSO" p:encryptAssertions="false"/> </list> </property> </bean>Ψηφιακή υπογραφή SAML Assertion

O Service Provider του Office 365, απαιτεί να είναι ψηφιακά υπογεγραμμένα τα SAML Assertion. Στο shibboleth identity provider v2 δεν χρειάζεται να κάνετε κάτι, καθώς η ψηφιακή υπογραφή των assertions είναι ενεργοποιημένη από default. Στo shibboleth Identity Provider v3 τώρα, η default συμπεριφορά ( καθώς και το best practice γενικότερα ) έχει αλλάξει, ώστε να υπογράφονται ψηφιακά μόνο τα SAML Responses και όχι τα SAML Assertions που αυτά περιέχουν.

Για να εξασφαλίσετε την διαλειτουργικότητα με τον Service Provider του Office 365 θα πρέπει να προσθέσετε το p:signAssertions="true" στο override bean που δημιουργήσατε προηγουμένως έτσι ώστε να γίνει:

<bean parent="RelyingPartyByName" c:relyingPartyIds="urn:federation:MicrosoftOnline"> <property name="profileConfigurations"> <list> <bean parent="SAML2.SSO" p:encryptAssertions="false" p:signAssertions="true"/> </list> </property> </bean>Ενεργοποίηση του ΔΗΛΟΣ 365 για τον φορέα σας

Εισαγωγή

Παρακαλούμε να επιβεβαιώσετε οτι όλες οι παραπάνω οδηγίες έχουν ολοκληρωθεί επιτυχώς, και συγκεκριμένα οτι- Έχετε δημιουργήσει τον tenant σας στo Office 365 και έχετε επιβεβαιώσει οτι είναι ενεργοποιημένη η άδεια χρήσης Office 365 για εκπαιδευτικά ιδρύματα

- Εσείς ή η ομάδα που διαχειρίζεται τον Identity Provider του Φορέα σας έχει ολοκληρώσει σωστά την απαιτούμενη παραμετροποίηση

Αφού έχετε ενεργοποιήσει την ακαδημαϊκή έκδοση του Office 365 και έχετε παραμετροποιήσει σωστά τον Office 365 tenant σας, καθώς και τον SAML Identity Provider του φορέα σας όπως αναφέρθηκε παραπάνω, θα πρέπει να ενεργοποιήσετε τον φορέα σας στο ΔΗΛΟΣ 365. Συνοπτικά η διαδικασία αυτή θα μετατρέψει τα domains του tenant σας που θα επιλέξετε από managed σε federated και θα επιτρέψει στους χρήστες σας να χρησιμοποιήσουν το ΔΗΛΟΣ 365 ώστε να δημιουργήσουν τους χρήστες τους και να αποκτήσουν πρόσβαση στο Office 365 μέσω της Ομοσπονδίας ΕΔΥΤΕ.

Διαδικασία

Πρέπει να στείλετε ένα email στο γραφείο αρωγής του NOC του ΕΔΥΤΕ με το οποίο να ζητάτε την ενεργοποίηση του ΔΗΛΟΣ 365 για τον φορέα σας. Μπορείτε αν θέλετε να χρησιμοποιήσετε το παρακάτω υπόδειγμα:

Καλησπέρα,

Παρακαλούμε για την ενεργοποίηση του φορέα <Όνομα του Φορέα> στο ΔΗΛΟΣ 365. Εκ μέρους του Φορέα, επιβεβαιώνω ότι όλα τα προαπαιτούμενα έχουν ολοκληρωθεί σωστα σύμφωνα με τον οδηγό παραμετροποίησης. Τα στοιχεία του τεχνικού του φορέα που θα ασχοληθεί με την απαιτούμενη παραμετροποίηση και θα οριστεί ως τεχνικός υπεύθυνος για τον φορέα στο ΔΗΛΟΣ 365 είναι τα παρακάτω:

Όνομα :

Επώνυμο :

email διεύθυνση :

eduPersonPrincipalName:

Σημειώνουμε ότι:

- Ο τεχνικός υπεύθυνος του ΔΗΛΟΣ 365 του φορέα πρέπει να έχει ιδρυματικό λογαριασμό.

- Η email διεύθυνση που θα χρησιμοποιηθεί, θα πρέπει να είναι διεύθυνση στο domain του φορέα.

- Η τιμή του eduPersonPrincipalName θα πρέπει να είναι αυτή που απελευθερώνει ο Identity Provider του φορέα για τον τεχνικό υπεύθυνο.

- Το γραφείο αρωγής του NOC του ΕΔΥΤΕ ικανοποιεί το αίτημα σας και σας ενημερώνει ότι έχετε οριστεί ως τεχνικός υπεύθυνος του ΔΗΛΟΣ 365 για τον φορέα σας.

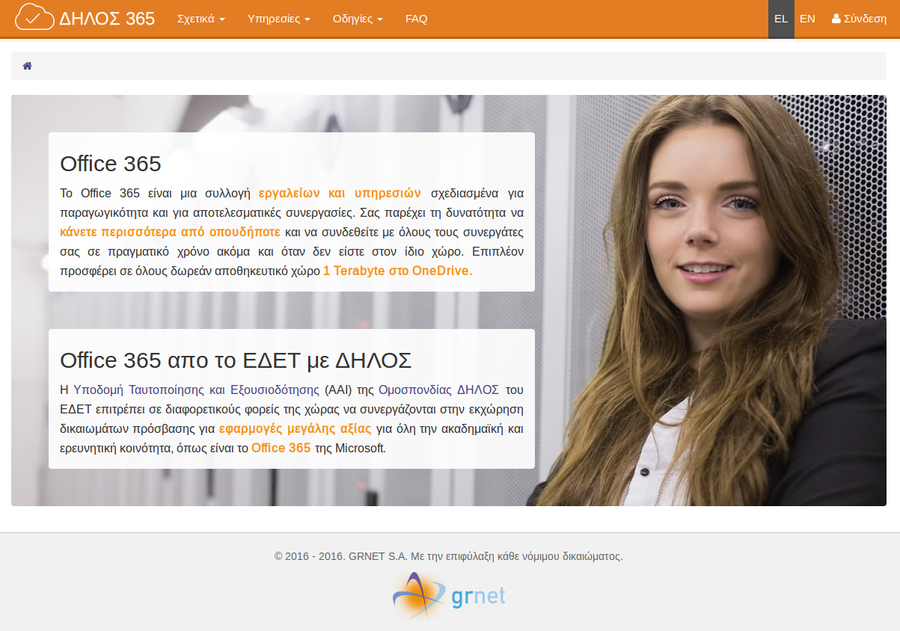

Συνδεθείτε στο ΔΗΛΟΣ 365 και πατήστε στο Σύνδεση στο πάνω δεξιά μέρος της οθόνης

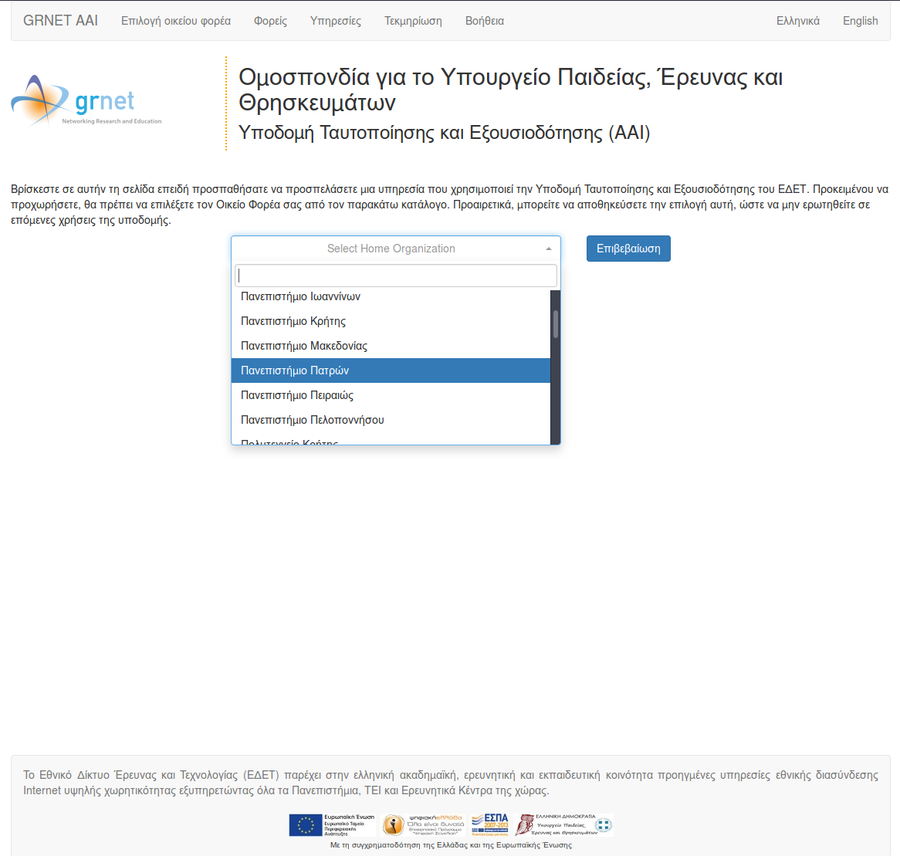

Στην σελίδα του κεντρικού Discovery Service της Ομοσπονδίας ΕΔΥΤΕ, διαλέξτε τον φορέα σας απο το dropdown menu και πατήστε στο Επιβεβαίωση.

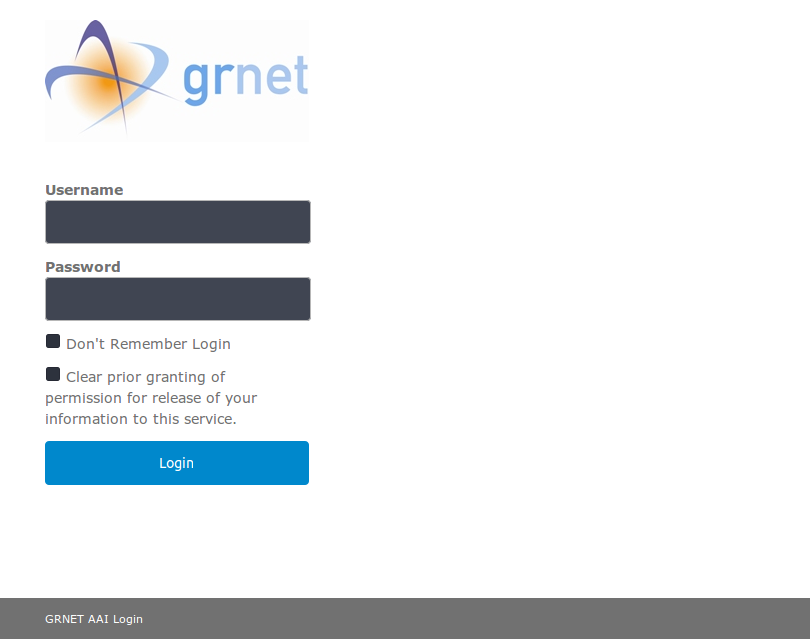

Στην σελίδα της σύνδεσης στον Identity Provider του φορέα σας, εισάγετε τα στοιχεία του ιδρυματικού σας λογαριασμού. (ενδεικτικό screenshot)

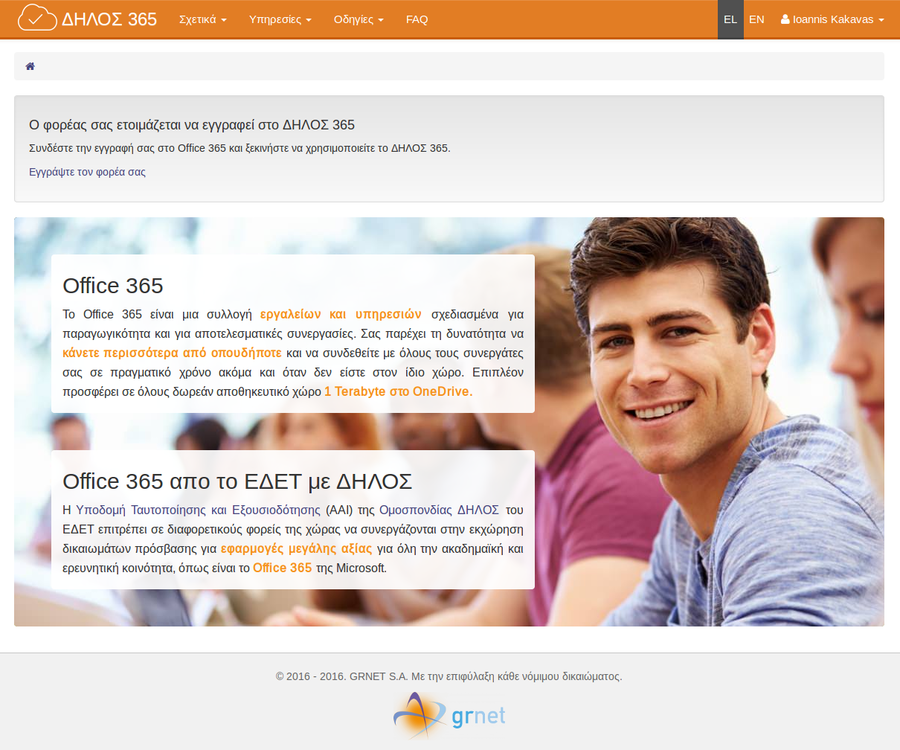

Στην επόμενη σελίδα, όπου πλέον είστε συνδεδεμένος στο ΔΗΛΟΣ 365, θα δείτε ένα μήνυμα που σας ενημερώνει οτι Ο φορέας σας ετοιμάζεται να εγγραφεί στο ΔΗΛΟΣ 365 for GRNET. Πατήστε στο Εγγράψτε τον φορέα σας.

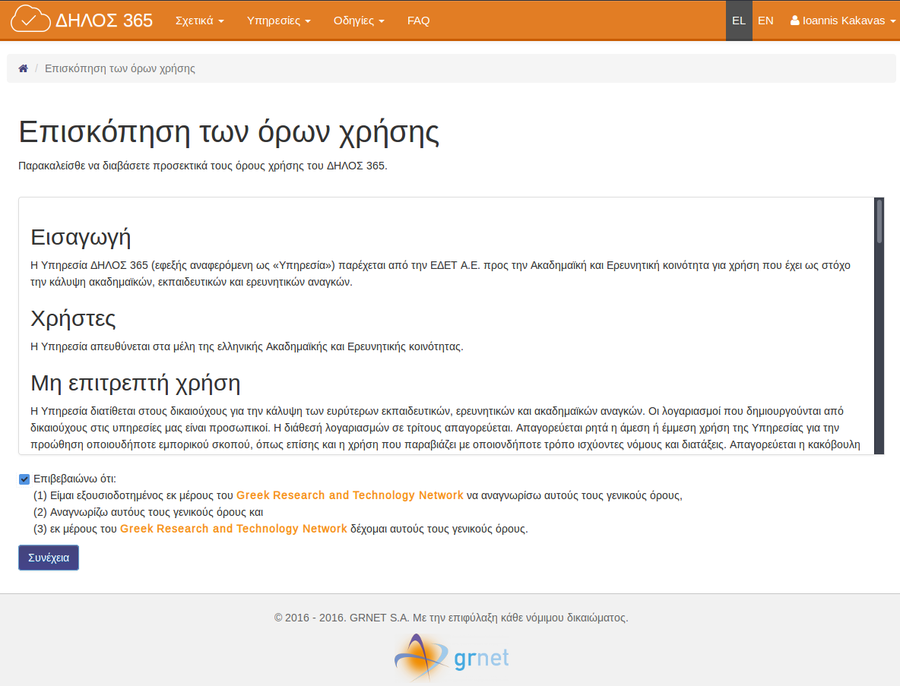

Στην σελίδα Επισκόπηση των όρων χρήσης διαβάστε τους όρους χρήσης της υπηρεσίας ΔΗΛΟΣ 365 και εάν συμφωνείτε, επιλέξτε το checkbox Επιβεβαιώνω και πατήστε το Συνέχεια.

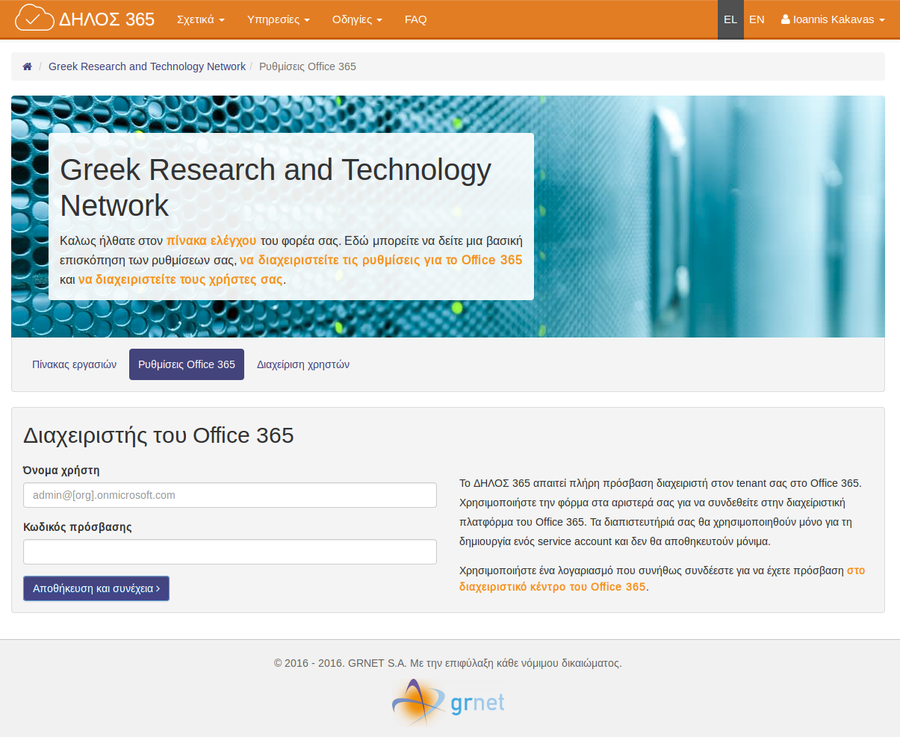

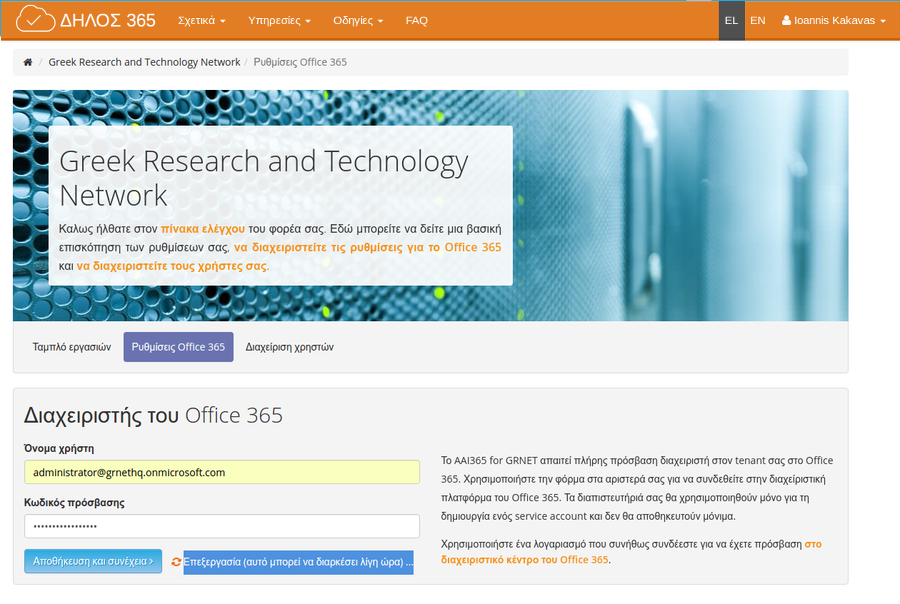

Στην επόμενη σελίδα και αρχική σελίδα του οδηγού εγκατάστασης, εισάγετε τα στοιχεία του διαχειριστικού λογαριασμού που έχετε στο Office 365 tenant του φορέα σας και πατήστε Αποθήκευση και συνέχεια.

Εάν έχετε πάνω από έναν διαχειριστικό λογαριασμό, χρησιμοποιήστε εκείνον που το UPN του χρησιμοποιεί το yourdomain.onmicrosoft.com domain και όχι το yourdomain.gr domain. Εάν δεν έχετε διαχειριστικό λογαριασμό με @yourdomain.onmicrosoft.com UPN, πρέπει να δημιουργήσετε έναν τώρα, πριν συνεχίσετε, από το admin center. Ο περιορισμός αυτός υπάρχει για την δική σας ασφάλεια, ούτως ώστε να μπορείτε να έχετε διαχειριστική πρόσβαση στον Office 365 tenant σας οποιαδήποτε στιγμή, ακόμα και αν η διαδικασία σύνδεσης μέσω της ομοσπονδίας αποτύχει ή αντιμετωπίζει προσωρινά προβλήματα. Τα στοιχεία σας αυτά θα σας ζητηθούν μια φορά, θα χρησιμοποιηθούν για την δημιουργία ενός service account στον Office 365 tenant σας, και δεν αποθηκεύονται τοπικά. Η διαδικασία σύνδεσης μπορεί να διαρκέσει μερικά δευτερόλεπτα, και κατα την διάρκεια της θα λάβετε ένα μήνυμα στην οθόνη, όπως φαίνεται παρακάτω

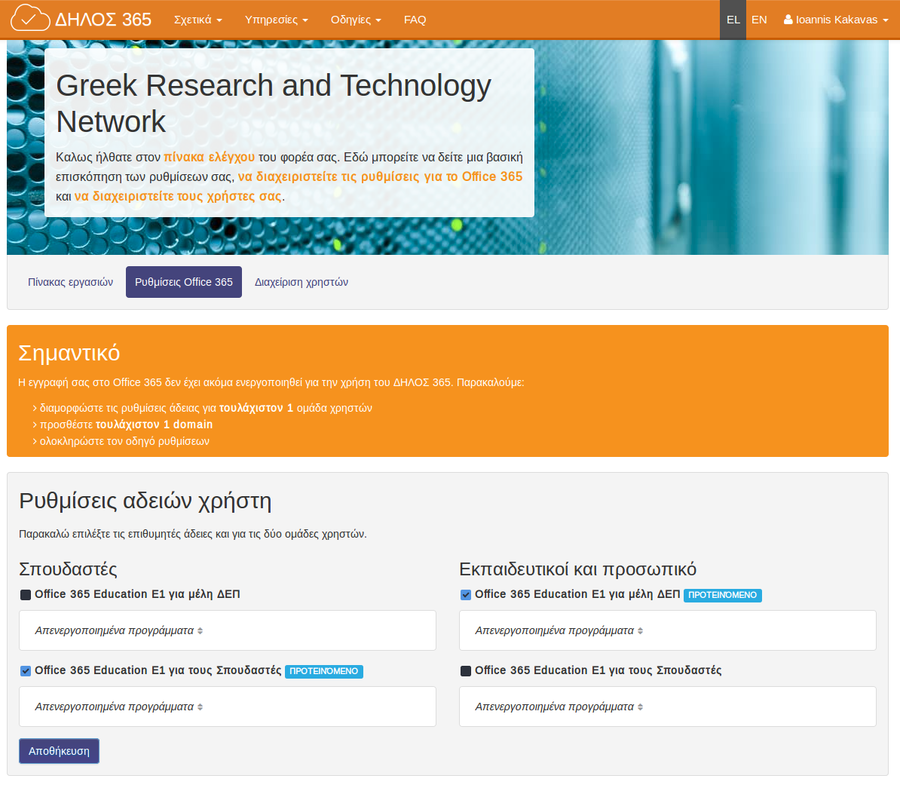

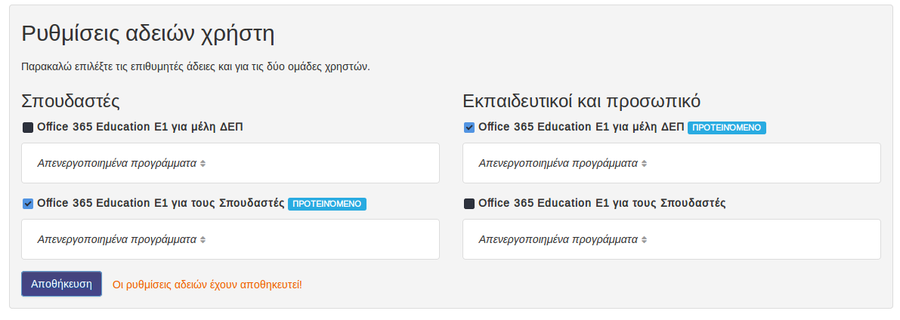

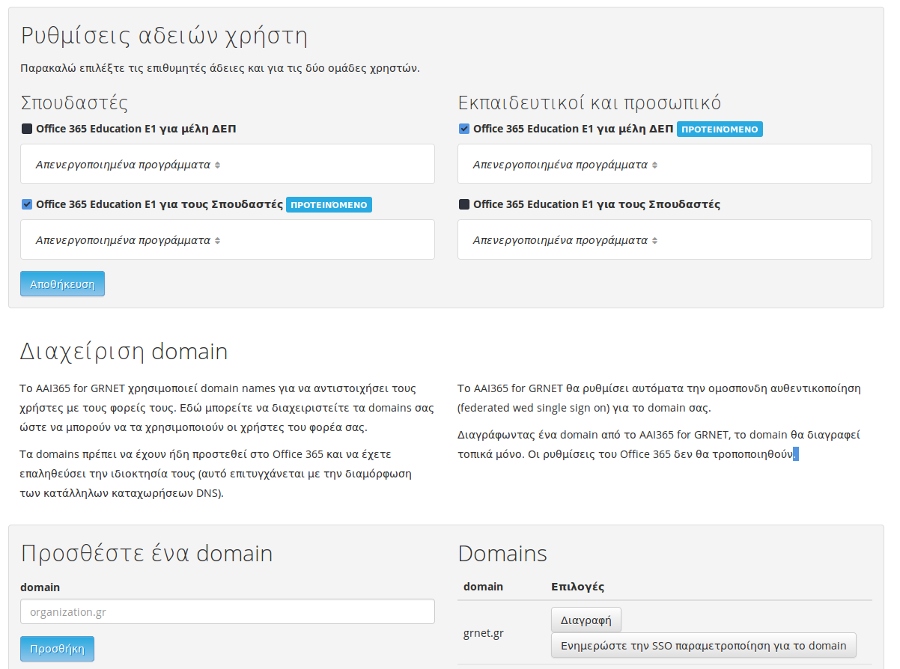

Στην επόμενη σελίδα θα χρειαστεί να διαλέξτε τις άδειες χρήσης που έχετε για το Office 365 απο την Microsoft και πατήστε το Αποθήκευση. Για οποιαδήποτε απορία σχετικά με τα licenses, θα πρέπει να απευθυνθείτε στην Microsoft καθώς μόνο εκείνοι μπορούν να δουν ποια licenses έχετε ενεργοποιημένα, και να σας δώσουν πληροφορίες και λεπτομέρειες για το τι περιέχει κάθε license. Η προεπιλεγμένη επιλογή (Άδειες χρήσης με την σήμανση Προτεινόμενο) περιέχει τις άδειες χρήσης που δίνονται από default στο Office 365 για ακαδημαϊκή χρήση (δωρεάν).

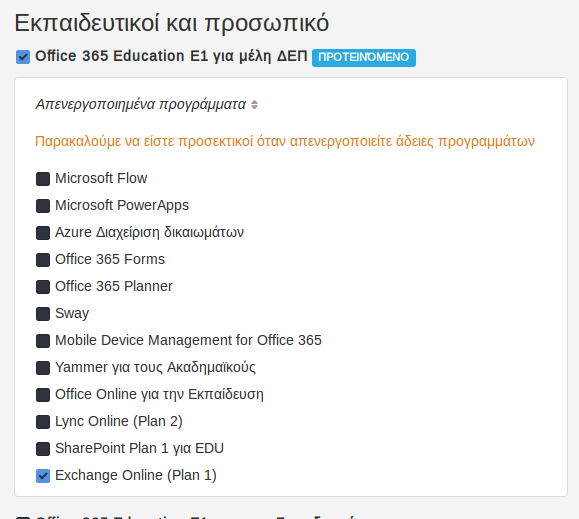

Σας επισημαίνουμε ότι επιλέγοντας μια κατηγορία license , π.χ. Office 365 E1 Education για μέλη ΔΕΠ, ενεργοποιούνται αυτόματα όλα τα licenses που αυτή περιέχει. Για να απενεργοποιήσετε κάποιο από τα περιεχόμενα licenses, πατήστε στο Απενεργοποιημένα προγράμματα και τσεκάρετε τα προγράμματα που θέλετε να απενεργοποιήσετε

Επισημαίνουμε εδώ, πώς εάν δεν επιθυμείτε να δώσετε email στους χρήστες σας μέσα απο το Office 365, καλό ειναι να απενεργοποιήσετε το license με όνομα Exchange Online όπως φαίνεται και παρακάτω:

Όταν η επιλογή σας αποθηκευτεί επιτυχώς, θα λάβετε το παρακάτω μήνυμα:

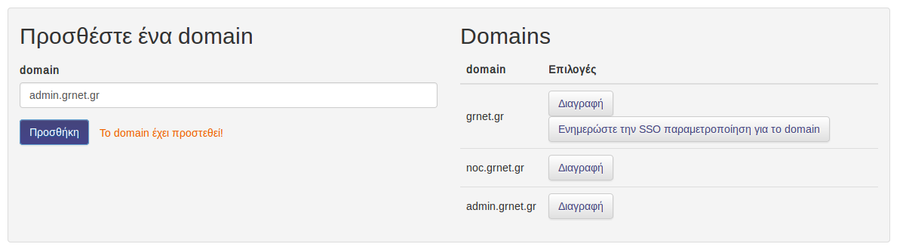

Στη συνέχεια, και σαν τελευταίο βήμα του οδηγού παραμετροποίησης, θα πρέπει να επιλέξετε τα domain names τα οποία θα θέλετε να χρησιμοποιείτε με το ΔΗΛΟΣ 365. Η επιλογή για το Ποια domain names θα ενεργοποιήσετε εδώ, εξαρτάται απο τις τιμές που θα αποφασίσετε να στέλνετε στο attribute IDPEmail των χρηστών σας και κατά συνέπεια από το Ποιο/Ποια θα είναι το/τα domain στο UPN των χρηστών σας στο Office 365. Περισσότερες λεπτομέρειες για την επιλογή αυτή μπορείτε να διαβάσετε στην Επιλογή IDPEmail. Για κάθε domain που θέλετε να προσθέσετε, πρέπει να εισάγετε το domain name και να πατήσετε το Προσθήκη.

Όταν το κάθε domain προστεθεί επιτυχώς, το domain θα προστεθεί στην λίστα δεξιά και θα δείτε το ακόλουθο μήνυμα.

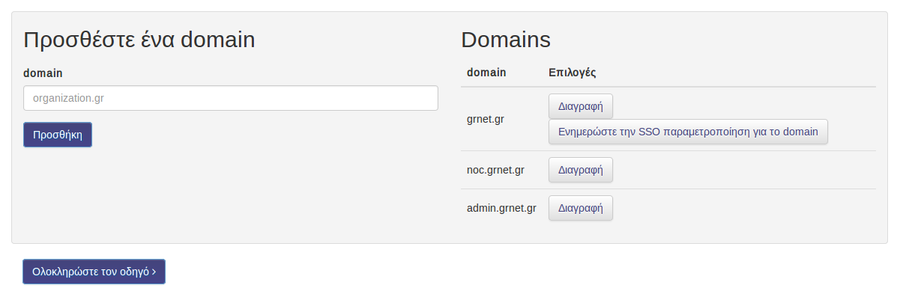

- Τέλος, πατήστε στο Ολοκληρώστε τον οδηγό για να αποθηκευτούν οι ρυθμίσεις σας.

Πλέον ο φορέας σας είναι ενεργοποιημένος στο ΔΗΛΟΣ 365, και η παραμετροποίηση για την συνδεση χρηστών στον Office 365 tenant σας, έχει αλλάξει απο managed σε federated. Θα πρέπει τώρα να ενημερώσετε τους χρήστες σας για την νέα υπηρεσία και τον τρόπο σύνδεσης σε αυτή.

Ειδικές περιπτώσεις παραμετροποίησης

Οι οδηγίες που έχουν αναφερθει ήδη, εστιάζουν σε μια τύπου greenfield λύση, όπου ο φορέας δεν χρησιμοποιεί ήδη το Office 365 και κατά συνέπεια δεν έχει tenant στο Office 365, ούτε υπάρχοντες χρήστες. Στη συνέχεια παρουσιάζονται κάποια ενδεικτικά σενάρια και πως επηρεάζεται/αλλάζει η απαιτούμενη παραμετροποίηση.

Υπάρχοντες Χρήστες

Στην περίπτωση που ο φορέας χρησιμοποιεί ήδη το Office 365 και έχει κάποιους χρήστες σε έναν ήδη παραμετροποιημένο tenant, οι χρήστες αυτοί θα χάσουν την πρόσβαση στον λογαριασμό τους εάν ακολουθηθεί η παραπάνω διαδικασία, εάν βέβαια συντρέχουν οι παρακάτω προϋποθέσεις:

- Οι χρήστες αυτοί έχουν UPN (UserPrincipalName) το οποίο χρησιμοποιεί domain που θα παραμετροποιηθεί ως federated

- Οι χρήστες αυτοί δεν ανήκουν σε onmicrosoft.com domain ( το οποίο εξ' ορισμού δεν μπορεί να παραμετροποιηθεί ως federated)

Οι υπάρχοντες χρήστες, έχουν δημιουργηθεί μέσα απο την διαχειριστική διεπαφή χρήστη του Office 365 και για ένα domain το οποίο δεν έχει παραμετροποιηθεί για federated login, έτσι η τιμή του ImmutableID για αυτούς είναι κενή. Όταν, ακολουθώντας την ενδεδειγμένη διαδικασία, μετατρέψετε το domain απο managed σε federated, ο Service Provider του Οffice 365 δεν θα μπορεί να αντιστοιχήσει τους χρήστες αυτούς με βάση το SAML Assertion που θα στέλνει ο Identity Provider του φορέα σας. Η λύση στο πρόβλημα αυτό είναι να αλλαχθούν προκαταβολικά οι υπάρχοντες χρήστες σας ώστε να συμπληρωθεί το attribute ImmutableID με την τιμή την οποία θα στέλνει και ο Identity Provider του φορέα σας.

Επίσης, εάν οι χρήστες σας αυτοί δοκιμάσουν να χρησιμοποιήσουν το ΔΗΛΟΣ 365, θα πάρουν ένα μήνυμα λάθους γιατί το ΔΗΛΟΣ 365 δεν θα γνωρίζει για την ύπαρξη των χρηστών αυτών και θα προσπαθήσει να τους δημιουργήσει στον Office 365 tenant σας. Το πρόβλημα αυτό θα λυθεί με το να εισαχθούν προκαταβολικά οι υπάρχοντες χρήστες σας στο ΔΗΛΟΣ 365 με την διαδικασία η οποία αναλύεται στη συνέχεια.

Οδηγίες αλλαγής υπάρχοντων χρηστών

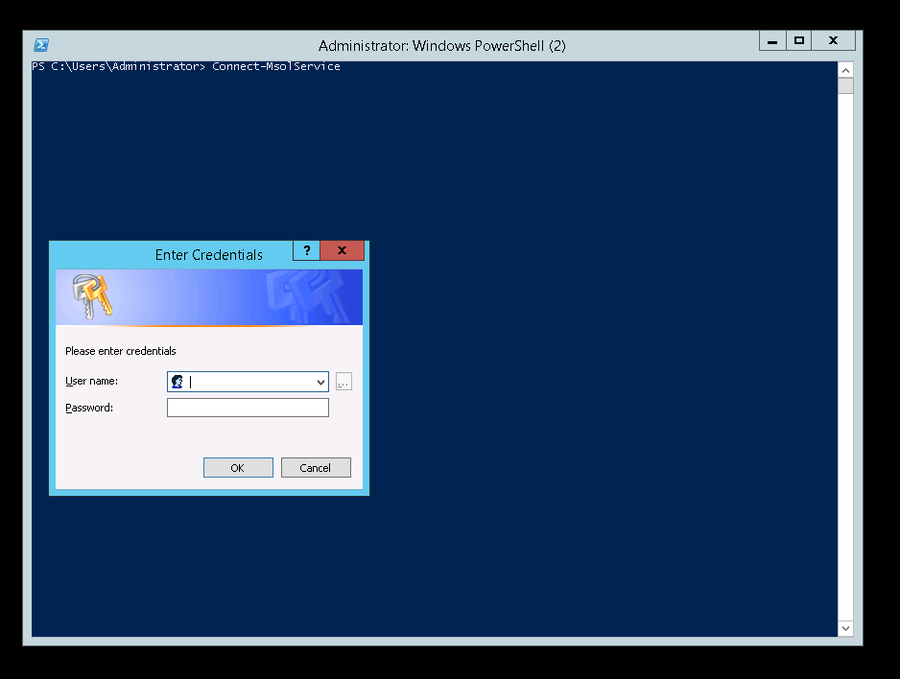

Συνδεθείτε ως διαχειριστής στον tenant σας χρησιμοποιώντας το cmdlet Connect-MsolService

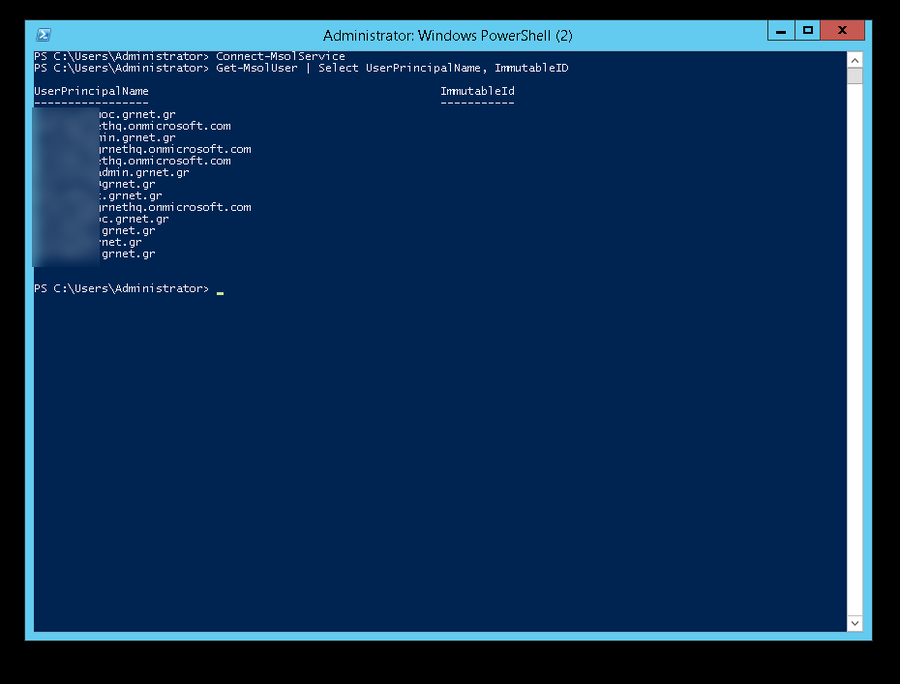

Χρησιμοποιείστε το cmdlet Get-MsolUser για να πάρετε μια λίστα των ήδη υπαρχόντων χρηστών σας. Συγκεκριμένα χρησιμοποιήστε την εντολή

Get-MsolUser | Select UserPrincipalName, ImmutableIDμε την οποία θα επιβεβαιώσετε οτι το ImmutableID των χρηστών σας είναι κενό.

Στη συνέχεια, αποθηκεύστε τους χρήστες για επεξεργασία σε ενα csv αρχείο με την εντολή

Get-MsolUser | Select UserPrincipalName, ImmutableID | Export-csv <path-to-file-on-your-disk>όπου το <path-to-file-on-your-disk> είναι το αρχείο στο σύστημα σας όπου θα αποθηκευτεί το αρχείο, για παράδειγμα C:/Users/Administrator/Desktop/existing_users.csv

- Στη συνέχεια θα πρέπει να βρείτε την τιμή του eduPersonPrincipalName του κάθε χρήστη, όπως είναι διαθέσιμο στον LDAP κατάλογο του φορέα σας και να υπολογίσετε το md5 hash του eduPersonPrincipalName. Με τις τιμές αυτές του md5 hash του eduPersonPrincipalName, συμπληρώστε το csv αρχείο που δημιουργήσατε. Για παράδειγμα, εάν έχετε έναν χρήστη με eduPersonPrincipalName με τιμή user@univesity.gr, η τιμή του ImmutableID θα γίνει 7cac4eee3e611c5e900871738a672ff6.

Δημιουργείστε ένα Powershell script με όνομα update_users.ps1 και τα ακόλουθα περιεχόμενα

# Το path του CSV αρχείου στο δίσκο (με format: "userPrincipalName,immutableId" χωρίς header) $CsvPath = "immutableid_sample.csv"; # Συνδεση στο Azure AD (Θα σας δείξει ένα popup παράθυρο για να βάλετε τα credentials του διαχειριστή) Connect-MsolService Import-CSV "immutableid_sample.csv" -Header UserPrincipalName,ImmutableId | Foreach-Object { # Χρησιμοποίηση του Set-MsolUser cmdlet για να αλλάξει το ImmutableID Set-MsolUser -UserPrincipalName $_.UserPrincipalName -ImmutableId $_.ImmutableId # Αποτύπωση στο terminal για επιβεβαίωση Write-Host "ImmutableId for '$($_.UserPrincipalName)' set to '$($_.ImmutableId)'." }Εκτελέστε το παραπάνω Powershell script

.\update_users.ps1Επιβεβαιώστε ότι το ImmutableID των χρηστών σας έχει αλλάξει, χρησιμοποιώντας και πάλι το το Get-MsolUser cmdlet

Get-MsolUser | Select UserPrincipalName, ImmutableIDΘα πρέπει να δημιουργήσετε ένα αρχείο με τις πληροφορίες των χρηστών σας που απαιτούνται έτσι ώστε να εισαχθούν στο ΔΗΛΟΣ 365.

όπου <path-to-file-on-your-disk> το όνομα του αρχείου που θα αποθηκευτεί το export των χρηστών.Get-MsolUser | Select UserPrincipalName, ImmutableId, displayName | Export-csv <path-to-file-on-your-disk>Για καθέναν από τους υπάρχοντες χρήστες σας θα πρέπει να συμπληρώσετε επιπλέον του export από το Azure AD, και τα

- eduPersonPrincipalName

- eduPersonAffiliation

όπως υπάρχουν στον LDAP κατάλογο του φορέα σας.

- Το αρχείο με όλες τις λεπτομέρειες, θα πρέπει να αποσταλεί στην διαχειριστική ομάδα του ΔΗΛΟΣ 365 με ασφαλή τρόπο. Παρακαλώ επικοινωνήστε με το γραφείο αρωγής του NOC του ΕΔΥΤΕ για να σας υποδειχθεί ο ενδεδειγμένος τρόπος να γίνει η αποστολή.

- Μόλις η διαχειριστική ομάδα ολοκληρώσει την εισαγωγή των χρηστών στην υπηρεσία ΔΗΛΟΣ 365, θα ενημερωθείτε με email.

- Πλέον, μπορείτε να ολοκληρώσετε τον οδηγό παραμετροποίησης μέσα από το ΔΗΛΟΣ 365 όπως περιγράφεται παραπάνω

Επιλογή IDPEmail

Όπως έχει αναφερθεί προηγουμένως στην τεκμηρίωση, κάποια στιγμή θα κληθείτε να αποφασίσετε ποια τιμή θα απελευθερώνετε απο τον Identity Provider του Φορέα σας για τους χρήστες σας για το attribute IDPEmail. Σκοπός της ενότητας αυτής είναι να σας βοηθήσει να επιλέξετε την κατάλληλη τιμή για το attribute αυτό.

Το IDPEmail χρησιμοποιείται από το ΔΗΛΟΣ 365 για να δημιουργήσει τους λογαριασμούς των χρηστών σας στον Office 365 tenant σας και κατά συνέπεια:

- Το IDPEmail (ή το κατάλληλο attribute που θα χρησιμοποιηθεί σαν πηγή του IDPEmail) θα πρέπει να υπάρχει για κάθε σας χρήστη

- Eίτε θα πρέπει να υπάρχει στον LDAP κατάλογο για κάθε χρήστη

- Ή θα πρέπει να υπολογίζεται δυναμικά βάση κάποιου άλλου attribute στον Identity Provider για κάθε χρήστη

- Η τιμή του IDPEmail γίνεται το UserPrincipalName (UPN) του λογαριασμού του χρήστη σας στο Office 365.

- Η τιμή του IDPEmail γίνεται το username του λογαριασμού του χρήστη σας για όλες τις υπηρεσίες στο Office 365.

- Εάν επιλέξετε να δώσετε email στους χρήστες σας μέσω του Office 365, η τιμή αυτή θα χρησιμοποιείται ως η πρωτεύουσα email διεύθυνση τους

Θα προσφέρω mailbox στους χρήστες μου μέσα από το Office 365

Στην περίπτωση αυτή θα πρέπει να προσέξετε τα εξής:

- Δεν θα πρέπει να απελευθερώσετε στο IDPEmail κάποια τιμή που αντιστοιχεί σε υπάρχουσα email διεύθυνση για κάποιους από τους χρήστες σας.

- Η τιμή που θα απελευθερώσετε θα πρέπει να είναι εύχρηστη σαν email διεύθυνση για τους χρήστες σας.

- Η τιμή που θα απελευθερώσετε θα πρέπει να είναι έχει ένα @domain κομμάτι που αντιστοιχεί σε ένα domain για το οποίο μπορείτε να διαχειριστείτε τα MX records.

- Προφανώς μπορείτε να χρησιμοποιήσετε διαφορετικού τύπου τιμές για το IDPEmail για διαφορετικές κατηγορίες χρηστών

Δε θα προσφέρω mailbox στους χρήστες μου μέσα από το Office 365

Στην περίπτωση αυτή οι περιορισμοί είναι λιγότεροι, αλλά θα πρέπει να προσέξετε τα εξής:

- Καλό θα είναι να μην απελευθερώσετε κάποια τιμή η οποία αντιστοιχεί σε διεύθυνση email στον φορέα σας - έστω και για κάποιους χρήστες. Εάν οι χρήστες σας έχουν συνδιάσει την συγκεκριμένη τιμή με το email account τους, ίσως περιμένουν οτι το mailbox τους έχει τώρα μεταφερθεί στο Office 365

- Η τιμή που θα απελευθερώσετε θα πρέπει πάλι να είναι μορφής email (string@domain.TLD) και το domain θα πρέπει να σας ανήκει και να είναι verified.

- Η τιμή που θα απελευθερώσετε θα χρησιμοποιείται σαν username από τους χρήστες σας για όλες τις υπηρεσίες του Office 365 οπότε καλό θα είναι να είναι κάτι που γνωρίζουν ήδη ή που μπορούν εύκολα να συγκρατήσουν.

- Όπως και προηγουμένως, προφανώς μπορείτε να χρησιμοποιήσετε διαφορετικού τύπου τιμές για το IDPEmail για διαφορετικές κατηγορίες χρηστών

Διαχείριση Φορέα στο ΔΗΛΟΣ 365

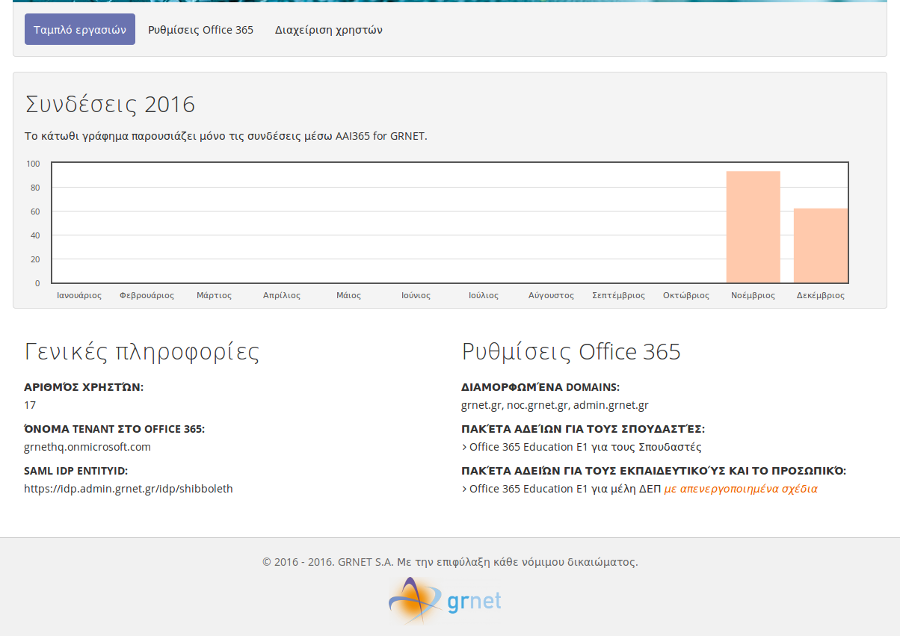

Mετά την αρχική παραμετροποίηση του φορέα σας, μπορείτε ανά πάσα στιγμή να δείτε και να αλλάξετε σχετικές ρυθμίσεις με την βοήθεια του Πίνακα Εργασιών διαχειριστή. Για να προσπελάσετε τον πίνακα εργασιών σας, συνδεθείτε στην υπηρεσία και από το μενού διαχειριστή στο πάνω δεξιά μέρος της οθόνης, επιλέξετε τον φορέα σας κάτω από το Διαχειριστείτε τους φορείς

Επισκόπηση παραμετροποίησης φορέα

Επιλέγοντας τον Φορέα σας, θα σας δοθεί μια επισκόπιση των ρυθμίσεων που έχετε κάνει ήδη όπως φαίνεται παρακάτω. Η επισκόπηση αυτή περιέχει πληροφορίες για τον αριθμό των χρηστών σας και για την ενεργή παραμετροποίηση που αφορά το ΔΗΛΟΣ 365 και τον Office 365 Tenant σας

Ρυθμίσεις Office 365

Επιλέγοντας το κουμπί Ρυθμίσεις Office 365, σας παρουσιάζεται μια λίστα με ρυθμίσεις όπως εκείνες που κάνατε κατά την ολοκλήρωση του οδηγού ενεργοποίησης του Φορέα σας. Συγκεκριμένα, μπορείτε να δείτε και να επεξεργαστείτε τις ρυθμίσεις σας που αφορούν τα ενεργοποιημένα Licenses και τα domain που έχετε προσθέσει στον Office 365 tenant σας.

Σας εφιστούμε την προσοχή στο ότι οποιαδήποτε αλλαγή στις ρυθμίσεις αυτές δεν επηρεάζει αναδρομικά τους ήδη υπάρχοντες χρήστες σας.

Ρυθμίσεις αδειών χρήστη

Εάν αλλάξετε (ενεργοποιήσετε/απενεργοποιήσετε) οποιοδήποτε license pack ή μεμονωμένο πρόγραμμα, οι αλλαγές αυτές θα επηρεάσουν μόνο τους νέους χρήστες που θα δημιουργηθούν μέσα από το ΔΗΛΟΣ 365. Για να αλλάξετε τα licenses που έχετε δώσει στους υπάρχοντες χρήστες σας, θα πρέπει να χρησιμοποιήσετε το admin center του Office 365 ή τα αντίστοιχα cmdlets μέσω Powershell.

Διαχείριση Domain

Στην διαχείριση Domain θα μπορείτε να προσθέσετε ή να αφαιρέσετε Domains στον Φορέα σας. Όπως ίσχυε και κατά την διάρκεια του οδηγού ενεργοποίησης, μπορείτε να προσθέσετε μόνο Domains για τα οποία έχετε αποδείξει ότι σας ανήκουν ήδη στο Office 365.

Προσέξτε ότι όταν αφαιρείτε domains από την επιλογή αυτή, δεν αφαιρούνται και από τον Tenant σας στο Office 365, αλλά πλέον δεν θα μπορούν να χρησιμοποιηθούν σαν domain κομμάτι του UPN των χρητών που δημιουργούνται από το ΔΗΛΟΣ 365. Eάν θέλετε να τα διαγράψετε ολοκληρωτικά, θα πρέπει να

- Διαγράψετε ή να αλλάξετε UPN σε όλους τους χρήστες σας που έχουν UPN σε αυτό το domain.

- Διαγράψετε το domain απο το admin center του Office 365

Θα παρατηρήσετε ότι για το top level domain του Φορέα σας, έχετε την επιλογη Ενημερώστε την SSO παραμετροποίηση για το Domain. Παρακαλούμε να είστε προσεκτικοί με την επιλογή αυτή καθώς θα επαναπαραμετροποιήσει τον tenant σας στο Office 365. Xρησιμοποιήστε την επιλογή αυτή σε περιπτώσεις που κάνετε κάποια σημαντική αλλαγή στα SAML Metadata του Identity Provider του Φορέα σας, όπως πχ

- Αλλαγή του Signing Key στον SAML Identity Provider του Φορέα σας

- Αλλαγή SAML2 endpoints στον SAML Identity Provider του Φορέα σας

- Αλλαγή SAML2 Entity ID στον SAML Identity Provider του Φορέα σας

- Αλλαγή Ονομασίας του Φορέα σας

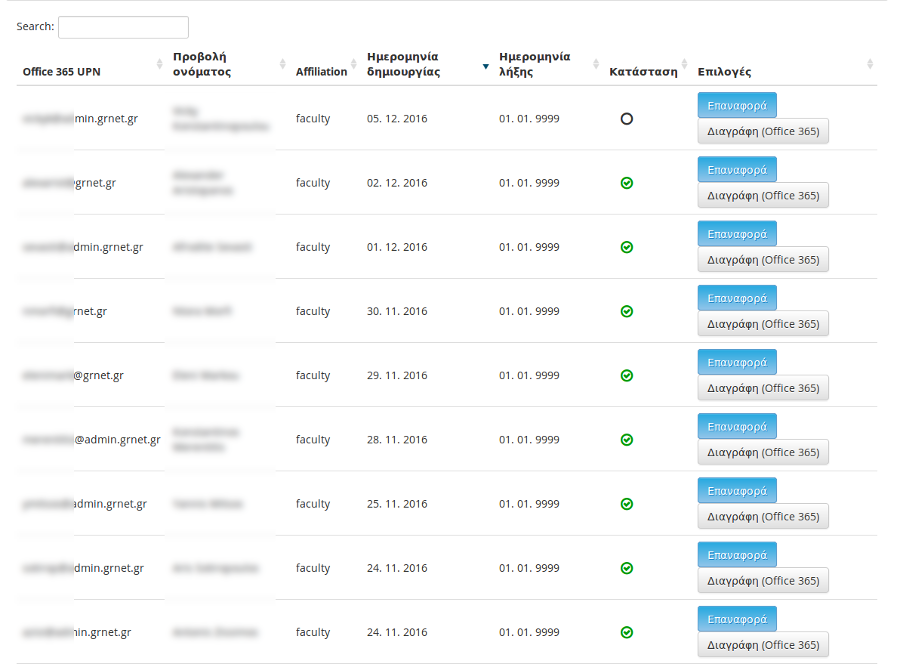

Διαχείριση Χρηστών

Επιλέγοντας την διαχείριση χρηστών θα δείτε μια λίστα χρηστών οι οποίοι έχουν ήδη συνδεθεί στο ΔΗΛΟΣ 365 και έχουν αποκτήσει λογαριασμό στο Office 365 tenant αυτού του φορέα. Παρακαλείστε να έχετε υπόψιν σας ότι η κατάσταση των χρηστών που βλέπετε βασίζεται σε τοπικά αποθηκευμένα δεδομένα και μπορεί να μην είναι συγχρονισμένη με την πραγματική, σε περίπτωση που επεξεργάζεστε χειροκίνητα τους χρήστες μέσω της διαχειριστικής πύλης του Office 365.

Το κουμπί Επαναφορά θα επιχειρίσει να συγχρονίσει τις πληροφορίες του χρήστη σας όπως τις έχει το ΔΗΛΟΣ 365, και στον Office 365 tenant σας.

Χρησιμοποιήστε το κουμπί Διαγραφή(Office 365) εάν θέλετε να διαγράψετε κάποιον χρήστη από τον Office 365 tenant σας.